I programmi che possono accedere all’hardware eseguono per far ciò delle chiamate al sistema, tecnicamente sono dette System Call, si tratta di un insieme di funzioni che un programma può chiamare, per quali è generata un’interruzione del processo passando il controllo al programma che risiede nel kernel del sistema, sarà poi quest’ultimo che eseguirà le varie operazioni per cui è stato chiamato e alla fine restituirà i risultati ottenuti al programma chiamante che attende una risposta.

Redazione

Redazione

Le utility di Java 5 per la gestione della concorrenza

Spesso occorre implementare del codice concorrente, cioè del codice che ha bisogno di essere eseguito “contemporaneamente” con altro codice, e di accedere concorrentemente alle risorse. Java 5 ha introdotto dei nuovi meccanismi per la gestione di questi fattori.

La Shell di Linux

Tutti i sistemi Linux hanno un’interfaccia grafica simile a quella di Windows, ma i veri programmatori preferiscono ancora l’interfaccia a riga di comando, cioè la shell. È molto più veloce da utilizzare, più potente e facilmente estensibile. Di seguito, si descriverà, brevemente la shell di Bourne (sh) ma da allora sono state scritte molte shell. Sebbene Linux supporti un ambiente completamente grafico, in esso i programmatori aprono diverse shell e agiscono come se avessero una dozzina di terminali ASCII aperti, ognuno con una shell diversa.

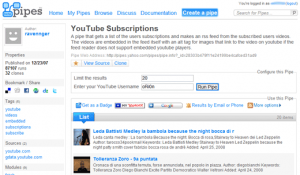

Miniguida Youtube: amici e iscrizioni ai canali

Cosa è un sito di social network senza amici? Probabilmente un’opera incompleta si potrebbe dire… Youtube non fa difetto di un sistema di amicizie, seppur molto semplice e spartano.

Per aggiungere amici al nostro account basta semplicemente andare nel canale della persona desiderata e cliccare sul link “Aggiungi come amico”, nel menù di sinistra, precisamente nel box “contatta nome utente”.

Internet ricopre il walkie-talkie: Loudtalks

Loudtalks è una applicazione semplice da utilizzare e soprattutto gratuita, che nello stile somiglia molto ad un walkie-talkie e offre ai suoi utenti un ottimo strumento di comunicazione.

Si potrà parlare con parenti ed amici senza dover necessariamente telefonare. Sarà sufficiente premere un pulsante quando si desidera comunicare ed il gioco è fatto.

Collaborare in Real Time con Gobby

Effettuare un lavoro collaborativo può essere davvero complicato visto che mettersi d’accordo spesso e volentieri diventa un’impresa. Ma se ci affidiamo agli strumenti giusti, la collaborazione può essere decisamente meno stressante. Pensiamo ad MS Office o ad OpenOffice, che consentono di collaborare, di lasciare note, e tenere soprattutto traccia delle modifiche.

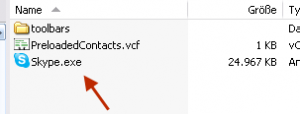

Crea la tua versione di Skype portatile

Lo sappiamo tutti, Skype non ha ancora rilasciato una versione del software portatile USB, ad eccezione della U3 .

Organizza i tuoi preferiti con Tidy favorites

Un interessante strumento per gestire i propri preferiti è Tidy Favorites.

Si tratta di un’applicazione gratuita pensata sia per Internet Explorer sia per Firefox, che consente di gestire segnalibri, attraverso l’uso di immagini e di schede in miniatura.

Come utilizzare la Posta Elettronica con astuzia

Tramite la posta elettronica i malintenzionati riescono a carpire delle informazioni personali che potrebbero utilizzare poi per raccogliere informazioni e dati personali e quindi violare la nostra privacy.

Interfacce con Linux

Un sistema Linux si può pensare come una piramide con le seguenti caratteristiche, che sono descritte di seguito. Al livello più basso si trova l’hardware, formato da CPU, memoria, dischi, terminali e altre periferiche ed è su questa parte che gira il sistema operativo. La sua funzione è controllare l’hardware e fornire a tutti programmi un’interfaccia con le chiamate di sistema.

Linux: Utenti e Gruppi

Gli utenti o users di chi utilizza un sistema Linux sono in pratica gli utilizzatori del sistema operativo e delle risorse; ogni singolo utente è in grado di operare con minore o maggiore libertà sulla base dei privilegi concessi dall’amministratore, che nell’ambito di questo sistema operativo è detto Root, cioè l’unico user in grado di svolgere qualsiasi tipo di operazione, comprese quelle più rischiose per la stabilità o addirittura per la stessa esistenza del sistema.

Com’è nato Linux

In principio era Unix, in seguito nacque Linux dai principi del precedente sistema. Linux è nato come un progetto personale di studio delle funzionalità di multiprogrammazione dei microprocessori i386 da parte di Linus Torvalds, uno studente all’università di Helsinki. Linus Torvalds decise di trasferire il suo studio dei microprocessori i386 su Minix, con l’idea di realizzare qualcosa di simile a Minix, cominciando da quel sistema operativo, per poi staccarsene completamente. Dopo molto lavoro, Linus Torvalds riuscì ad arrivare a un sistema minimo e soprattutto autonomo da Minix.

Gestire le immagini con Windows Vista

Grazie ai tool inseriti nelle versioni di Windows Vista, è possibile modificare alcune caratteristiche importanti delle foto senza ricorrere a software più avanzati che non tutti gli utenti riescono a utilizzare e d acquistare a causa del prezzo troppo elevato.

In meno di un anno arriva il Service Pack 2 per Windows Vista

Sempre più insistenti le voci riguardanti il possibile rilascio del Service Pack 2 per il sistema operativo Windows Vista ; la release dovrebbe essere presentata entro il mese di febbraio o al massimo marzo del 2009.

Il primo pacchetto beta del Service Pack 2 è disponibile dalla seconda metà di Ottobre del 2008, ma solo pochi beta tester selezionati hanno potuto prenderne visione, delle migliorie apportate al sistema o almeno si spera che ciò sia avvenuto. Casa Redmond, a causa dei numerosi problemi che riguardano il sistema, è decisa ad accelerare i tempi prima che gli utenti abbandonino l’idea di una migrazione a Vista con il vicino rilascio di Windows 7.

Catalogazione dei Firewall

I Firewall possono essere catalogati nel seguente modo:

- Firewall software, applicazione che è installata sul computer, rifiuta e consente l’accesso a Internet dei vari programmi che lo richiedono; quando un programma potenzialmente pericoloso cerca di inviare dati in Rete, il firewall correttamente installato riesce ad accorgersene e quindi dà l’allarme e interrompe il trasferimento. Se non è configurato manualmente, un buon firewall dovrebbe bloccare tutto il traffico oppure chiedere conferma per qualsiasi processo che cerca di inviare o ricevere dati;